إذا كنت تعيش تحت صخرة ، فهناك أداة كسر حماية checkm8 bootrom القائمة على الاستغلال لأجهزة A9-A11 التي تعمل بنظام iOS أو iPadOS 15.x تسمى palera1n. بينما تم تصميم palera1n بشكل أساسي للمطورين ، إلا أنه يتمتع أيضًا بأقوى موطئ قدم في مجتمع iOS و iPadOS 15 من أي جيلبريك اعتبارًا من هذه اللحظة.

إذا كنت تفكر في استخدام جيلبريك palera1n ، فننصحك بقراءة القسم التالي قبل القيام بذلك. ولكن إذا قررت في النهاية تجربته على جهازك ، فسنعرض لك كيفية ذلك في هذا البرنامج التعليمي.

ما يجب أن تعرفه عن palera1n

نعيد التأكيد على أن جيلبريك palera1n مخصص فقط للمطورين في الوقت الحالي. مع وضع ذلك في الاعتبار ، إذا لم تكن كذلك ، فقد لا ترغب في المخاطرة بمحاولة التنقل في عملية التثبيت شبه المعقدة أو التعامل مع المشكلات التي قد تنشأ بعد كسر الحماية. لقد تم تحذيرك.

تجدر الإشارة إلى أنه على عكس عمليات كسر الحماية من iOS و iPadOS 15 الأخرى التي لم تر النور بعد ، فإن palera1n ليس بلا جذر. وهو يدعم حقن القرص على iOS و iPadOS 15.0-15.7.1 ، مما يعني أنه يمكنك تثبيت وتشغيل تعديلات جيلبريك طالما أنها مذكورة في قائمة تعديلات جيلبريك المتوافقة.

بالنسبة لنوع جيلبريك palera1n ، يمكنك الاختيار بين المقيد أو شبه المربوط حسب تفضيلاتك. ندخل في التفاصيل حول الاختلافات بين هذه في منشور آخر ، ولكن التفسير المختصر هو أن الربط يتطلب استخدام جهاز كمبيوتر لإعادة تشغيل جهازك بعد كل إعادة تشغيل ، بينما يتيح لك شبه المربوط على الأقل التمهيد في غير مكسور الحماية دولة حتى تتمكن من الوصول إلى جهاز كمبيوتر. في هذا البرنامج التعليمي ، سنقوم بتثبيت الخيار شبه المربوط من أجل سهولة الاستخدام.

يرجى ملاحظة أنه نظرًا لأن palera1n يستخدم استغلال checkm8 bootrom ، يمكن فقط كسر حماية الأجهزة المعرضة لاستغلال bootrom هذا. يتضمن ذلك أجهزة A9-A11 التي تعمل بنظام iOS أو iPadOS 15.x ، ومع ذلك فإن إدخال القرص يدعم فقط نظام iOS أو iPadOS 15.7.1. تشمل الأجهزة المدعومة ما يلي:

- iPhone X

- iPhone 8 Plus

- iPhone 8

- iPhone 7

- iPhone 7 Plus

- iPhone 6s

- iPhone 6s Plus

- iPhone SE

- iPad (7th generation)

- iPad (6th generation)

- iPad (5th generation)

- iPad Pro 12.9-inch (2nd generation, 2019)

- iPad Pro 10.5-inch (2017)

- iPad Pro 9.7-inch (2016)

- iPad Pro 12.9-inch (2015)

- iPod touch (7th generation)

بالإضافة إلى ذلك ، نظرًا لكيفية عمل palera1n لتحقيق كسر حماية شبه مقيد ، يجب أن يحتوي جهازك على أكثر من 16 جيجابايت من مساحة التخزين الداخلية. لا يمكنك أيضًا تعيين رمز مرور على الهواتف المزودة بشريحة A10-A11 عند محاولة كسر الحماية باستخدام palera1n.

تثبيت palera1n ليس سهلاً مثل عمليات كسر الحماية الأخرى التي قد تكون معتادًا عليها ، وذلك لأنه مخصص للمطورين. هذا يعني أنك ستستخدم الكثير من أوامر الوحدة الطرفية لمعظم عملية التثبيت ، وهذا يعني أيضًا أن التثبيت ممكن فقط على جهاز Mac أو Linux.

ما إذا اخترت تحمل الخطوات الواردة في هذا البرنامج التعليمي أمر متروك لك ، لكنك تفعل ذلك على مسؤوليتك الخاصة. لذا ، إذا كنت على استعداد للمضي قدمًا على الرغم من تحذيراتنا بشأن كونه موجهًا للمطورين في المقام الأول ، فاستمر في القراءة ... لقد تم تحذيرك.

الفيديو التعليمي لتثبيت جلبريك palera1n بواسطة Mac ولم يريد الطريقة على Linux و windows يشاهد الشرح من هذا الرابط اسهل طريقة عمل جلبريك palera1n علي جميع اصدارات iOS 15 شرح بشكل مفصل وبدون اخطاء على جهاز أو Linux او windows

روابط التحميل و روابط اخرى مذكور بالفيديو

- رابط تحميل ملف الاوامر الي بالفيديو فوق : اضغط هنا للتحميل

- رابط تحميل برنامج Python المذكور بالفيديو : من هنا

- الشرح المذكور بالفيديو حول كيف الدخول لوضع DFU mode في كل اجهزة ios (iPhone - iPad).

كيفية تثبيت جيلبريك palera1n بطريقة اخر مختلف عن الفيديو اكمل القراءة

إذا وافقت على المضي قدمًا على الرغم من التحذيرات بعدم تثبيت جيلبريك palera1n على جهاز iOS أو iPadOS 15.x إلا إذا كنت مطورًا ، فيمكنك اتباع الخطوات التالية:

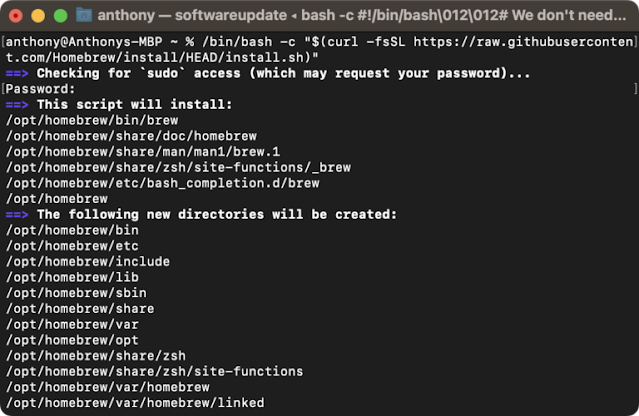

1) ستحتاج أولاً إلى تثبيت Homebrew إذا لم تكن قد قمت بذلك بالفعل. قم بذلك عن طريق تشغيل launching a Terminal وإدخال الأمر التالي:

2) سيُطلب منك إدخال كلمة مرور المسؤول في نافذة Terminal لمتابعة تثبيت Homebrew. انطلق وافعل ذلك.

3) بعد تثبيت Homebrew ، ستحتاج إلى تشغيل بعض الأوامر الإضافية. ستحتاج إلى تغيير bits التي نخصصها بأقواس مربعة لتتناسب مع نظامك:

ملاحظة: تم الآن إعداد Homebrew واستعداده لقبول الأوامر.

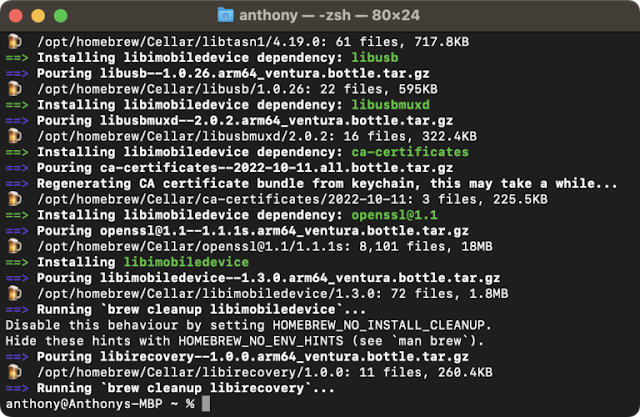

4) قم بتشغيل الأمر التالي لتثبيت التبعيات التي ستحتاجها للمضي قدمًا:

5) بعد ذلك ستقوم بتثبيت Python. قم بزيارة الموقع أدناه وقم بتنزيل وتثبيت أحدث إصدار لجهازك:

ملاحظة: تشبه عملية التثبيت تثبيت أي برنامج آخر ، لذا يرشدك معالج التثبيت خلاله. قد تحتاج إلى إدخال كلمة مرور المسؤول الخاصة بك مرة أخرى.

6) بمجرد الانتهاء من تثبيت Python ، ارجع إلى Terminal وقم بتشغيل الأوامر التالية لاستنساخ palera1n GitHub repository:

7) بعد اكتمال عملية استنساخ GitHub ، يمكنك توصيل الجهاز الذي تنوي كسر الحماية له بجهاز الكمبيوتر الخاص بك ووضعه في وضع DFU اقرأ ايضا موضوع سابق ذات صلة حول كيف الدخول لوضع DFU mode في كل اجهزة ios (iPhone - iPad).

8) بمجرد دخولك إلى وضع DFU ، ستحتاج إلى إدخال الأمر أدناه في Terminal. غيّر الجزء الذي نحدده بأقواس مربعة لمطابقة إصدار البرنامج الثابت لديك ، ولا تكتب قوس المربع عند القيام بذلك. على سبيل المثال ، إذا كنت تستخدم iOS 15.5 ، فكل ما عليك فعله هو كتابة 15.5 في هذا الحقل:

9) بعد الضغط على مفتاح الرجوع على لوحة المفاتيح ، سيُطلب منك إدخال كلمة مرور المسؤول في Terminal. انطلق وافعل ذلك.

10) تبدأ المحطة الطرفية في تشغيل تثبيت palera1n. سيُطلب منك إدخال ما يلي في Terminal ، كلمة بكلمة:

11) ثم أدخل ما يلي في Terminal ، كلمة بكلمة:

ملاحظة: ستعرض نافذة Terminal جميع أنواع الرسائل حول تقدم كسر الحماية. اجلس جيدًا حتى ينتهي الجهاز من التخلص من النقاط وإعادة التشغيل.

12) سيتم إعادة تشغيل جهازك والدخول في وضع الاسترداد ، وستظهر رسالة في Terminal حول الدخول إلى وضع DFU. اضغط على أي مفتاح للمتابعة واتبع تعليمات الضغط على الزر التي تظهر على الشاشة للدخول إلى وضع DFU.

13) بعد الدخول في وضع DFU ، تقوم الوحدة الطرفية ببعض العمل وسيدخل جهازك بعد ذلك في التمهيد المطول (شاشة سوداء مع تمرير نص أبيض). ستبدو المحطة الطرفية على النحو التالي:

14) عند إعادة تشغيل الجهاز احتياطيًا ، قم بتشغيل تطبيق Tips:

سيتم تثبيت Procursus bootstrap مع مدير حزم Sileo جنبًا إلى جنب مع البديل لحقن القرص. عندما يكمل كل ما يحتاج إلى القيام به ، يجب أن يظهر Sileo على شاشتك الرئيسية.

تهانينا ، لقد تم كسر الحماية الآن باستخدام palera1n!

يحتفظ مطورو palera1n بنشاط بصفحة تعديل جيلبريك عاملة يمكنك الرجوع إليها للحصول على معلومات حول ما سيعمل مع جهاز palera1n الخاص بك وما لن يعمل.

تغليف واستنتاج

قبل أن نذهب ، سنكرر مرة أخرى أن palera1n مخصص للمطورين فقط. إذا لم تكن مطورًا ، فقد تجد فائدة قليلة في استخدام هذا الجيلبريك إلا إذا كنت مبتكرًا متشددًا.

نظرًا للكم الهائل من استخدام سطر الأوامر عند كسر الحماية باستخدام palera1n ، فمن الأسهل ارتكاب الأخطاء عند مقارنتها بالنقر فوق الأزرار في واجهة مستخدم رسومية ، لذا تأكد من تخصيص وقتك لضمان الدقة أثناء الكتابة.

يرجى أيضًا ملاحظة أن palera1n عبارة عن جيلبريك قيد التشغيل ، لذا فهو ليس خاليًا من الأخطاء تمامًا. أبلغ العديد من المستخدمين عن وجود مشكلات في تصحيح AMFI على مجموعات معينة من الأجهزة والبرامج الثابتة ، ومن الممكن تمامًا أن تواجه نفس المشكلة.

هل قمت بعمل جيلبريك على جهازك باستخدام palera1n؟ أخبرنا كيف سارت الأمور لك في قسم التعليقات في الأسفل.